Ricevi richieste di amicizia da parte di profili Facebook che non conosci? Ti sembrano profili sospetti? Vuoi sapere come funziona questo tentativo di ricatto per poterti difendere? Vuoi capire quali meccanismi tecnologici e psicologici vengono usati ma non vuoi usare il tuo profilo? Questo articolo può darti alcune utili risposte. Naturalmente, l’articolo non vuole dare ulteriori idee ai truffatori, poiché non vengono spiegati i dettagli realizzativi, ma vuole dare spunti di riflessione e di difesa per evitare guai a chi può subire la truffa.

Preparazione del ricatto

Facebook è diventato molto famoso anche per la possibilità di creare amicizia con persone sconosciute, di cui potrebbe non esistere nessuna amicizia in comune. Questa funzione permette la creazione di nuove amicizie, ma espone anche alla creazione di contatti verso truffatori che vogliono rubare denaro.

Il truffatore può facilmente creare un profilo falso da cui inviare la richiesta di amicizia. I dati personali inseriti nel profilo possono essere generici se vuole diffondere l’attacco in maniera generale, sfruttando la quantità alta di contatti che può raggiungere, oppure può inserire dati particolari se vuole colpire una particolare categoria di persone, sfruttando la qualità di pochi ma mirati contatti. Vengono scelte fotografie di uomini o donne, secondo il tipo di profilo da attaccare, con caratteristiche fisiche piuttosto attraenti, per sollecitare l’interesse e spingere all’accettazione dell’amicizia. L’insidia può colpire tutti i profili. Chi crea queste trappole conosce bene l’ingegneria sociale, https://it.wikipedia.org/wiki/Ingegneria_sociale come studio del comportamento individuale di una persona al fine di carpire informazioni utili.

Da dove parte il tentativo

Non è facile capire chi sta dietro a questi meccanismi. Per evitare di generare traffico sospetto ed essere bloccati si nascondono dietro ad un proxy, così Facebook non trova attività sospette da un solo IP e non li blocca.

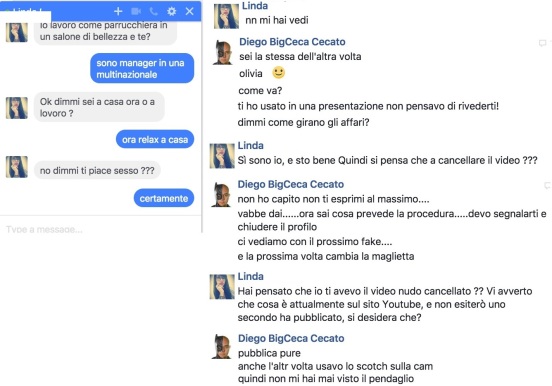

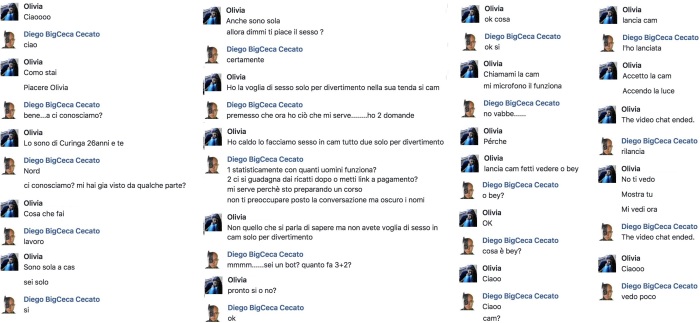

Non sono BOT, come qualcuno pensa, dietro c’è un essere umano, perché facendo i classici test l’interlocutore non casca nei soliti tranelli, come si legge nelle conversazioni allegate è evidente l’interazione umana.

Caratteristiche di una richiesta sospetta

Nell’immagine seguente viene riportata la richiesta di amicizia da parte di una donna verso un profilo maschile. La città in cui vive e studia la donna corrisponde alla città della persona cui è stata inviata la richiesta di amicizia, per indurlo a pensare che potrebbe facilmente incontrare la donna al di fuori del social network e per creare un senso di appartenenza comune al territorio che fa abbassare un po’ le difese. La relazione è single, corrispondente a quella della persona cui chiedere l’amicizia nel caso di attacco mirato, mentre in un attacco generico la relazione non è rilevante.

Si può visitare il profilo sospetto prima di accettarne l’amicizia per capire meglio chi è la persona tanto desiderosa di conoscerci. Potrebbe esserci qualche amico in comune, perché il truffatore ha chiesto prima l’amicizia a loro per fare pensare alla vittima che può fidarsi perché i suoi amici hanno già accettato il contatto. Nel caso dell’amicizia sospetta nell’immagine, è interessante notare come i due amici coinvolti appartengono a un gruppo Facebook dedicato a un hobby tipicamente maschile frequentato da molti single, quindi una piazza ideale in cui incontrare uomini più predisposti ad accettare la sua amicizia.

Spesso non ci sono post come se fossero stati creati da poco tempo. In alcuni casi, i nuovi amici hanno scritto sul falso profilo per ringraziarle dell’amicizia concessa. Questi comportamenti non devono creare ulteriore fiducia, potrebbero essere profili falsi creati per dare supporto oppure essere persone ingenue e non sono sufficienti come garanzia.

Conviene sempre cercare su Google le immagini inserite nel profilo sospetto, con Google Chrome basta portare il mouse sull’immagine, cliccare con il tasto destro e scegliere “Cerca l’immagine su Google”, si potrebbe risalire al sito web da cui è stata presa l’immagine.

Il sito https://scamhatersutd.blogspot.it/ e la pagina Facebook ScamHaters United pubblica l’album https://www.facebook.com/pg/WARNINGANDSUPPORT/photos/?tab=album&album_id=544210815766300 con le immagini usate in alcuni tentativi di contatto.

Cosa rispondere alla richiesta

A questo punto ci sono due possibilità: conferma la richiesta, elimina la richiesta. Nel secondo caso, è meglio compare la scritta “Richiesta rimossa” e si può cliccare sul pulsante “Contrassegna come spam” per aiutare Facebook nel contrastare queste richieste.

Diego Cecato CTO & Co – founder presso www.dcsolution.it ha scelto in varie occasioni di accettare la richiesta per capire meglio come funziona la truffa, grazie alla sua esperienza è stato possibile scrivere le analisi successive.

Metodo di ingaggio

Dopo avere accettato l’amicizia, ci si trova immersi nel tipico meccanismo della truffa dell’eredità dal parente lontano. Si abbassa notevolmente il linguaggio e si va tramite messaggi diretti ed espliciti. In questo modo si accorcia il tempo per realizzare la truffa e si coinvolgono subito i più indifesi.

La nuova amicizia chiede subito un contatto tramite la chat, ma dice che “ho la cam ma il microfono non va” Al primo passo questa frase non genera sospetti, anzi fa venire voglia di correre in aiuto alla sventurata mostrando le proprie capacità tecniche, crea un tocco di umanità che fa abbassare le difese. Ma questo passaggio è fondamentale per capire il tutto.

Diego ha registrato varie schermate delle discussioni tramite cam realizzate verso due ragazze in due giorni diversi, da cui ha notato che la ragazza è la stessa, con la stessa maglietta, nella stessa stanza e faceva gli stessi movimenti, quindi era di fronte a un video registrato.

Nelle immagini seguenti vengono mostrate alcune discussioni, da cui si nota che non si tratta di BOT.

Alcune discussioni con cui un falso profilo tenta di ingaggiare un profilo reale.

Il punto particolare riguarda la possibilità del ricattatore di ingaggiare diverse chat con i nuovi amici, poi quando parte la sessione cam invece di attivare la cam attiva un redirect ad un video (facilmente configurabile con qualsiasi computer) che simula la cam. In questo modo lo sprovveduto avventore ha la sensazione di avere davanti una ragazza realmente esistente e, soprattutto, ben disposta nel soddisfare le sue richieste di natura sessuale. Inoltre, il truffatore può avviare più sessioni in contemporanea verso varie persone, ottimizzando il tempo e i probabili guadagni.

Modalità di ricatto

Dopo avere ingaggiato la persona, la discussione prosegue cercando di fare scrivere frasi e fare realizzare comportamenti che vengono registrati dal truffatore. Mentre si discute, il truffatore può navigare nel profilo del truffato per procurarsi i riferimenti ai suoi amici, moglie e marito, datore di lavoro ecc. Può capire cosa interessa, quali problemi ha attualmente, i suoi punti deboli ecc. su cui spingere la conversazione. Successivamente, viene mandata una richiesta di denaro per evitare che la registrazione venga mandata a tutti gli amici.

Conclusioni

Purtroppo queste richieste di amicizia pericolose sono sempre più frequenti, perché sono facili da realizzare, vengono sfruttati i meccanismi essenziali dei social network e qualcuno ci casca rimettendoci molti soldi. L’unica difesa possibile è un’analisi accurata del profilo sospetto, prima di accettarne l’amicizia e subito dopo averla accettata. Chi è caduto nella trappola può denunciare alle autorità competenti senza timore di fare una brutta figura, denunciare è utile anche per contrastare chi non si impegna nel reprimere la truffa perché dice che le denunce sono in calo. Chi vuole fare delle prove, deve cercare di oscurare la webcam del computer per evitare di essere ripreso.

Se hai bisogno di chiarimenti, puoi contattare l’autore dell’articolo Roberto Marmo su info@robertomarmo.net e Diego Cecato su diego.cecato@dcsolution.it Stiamo continuando a raccogliere immagini, dati dei profili e altre informazioni per migliorare ulteriormente i meccanismi di difesa.

Aggiornamenti

Un articolo interessante con titolo “Cybercrime, dal “phishing” alla “sex-torsion”: così la criminalità viaggia in rete” è pubblicato su BolognaToday.it.

La rivista Donna Moderna ha pubblicato l’articolo “I ricatti viaggiano sui social” nel numero del 12 aprile 2017.

Su Ossolanews.it si può leggere l’articolo ” Il ricatto sessuale viaggia sui social: le dritte della Questura per non cadere nella rete”. con una specifica sezione intitolata “CONSIGLI DELLE FF.OO. PER PREVENIRE TALI SITUAZIONI”.

Alcuni casi di cronaca che mostrano quante persone vengono colpite:

- Ricatti a luci rosse su facebook stroncata la banda del sesso virtuale

- Ricatto foto nuda Facebook

- Estorsioni a sfondo sessuale dopo videchat 500 denunce in 3 anni

- Estorsione sfondo sessuale a cittadini italiani 23 persone arrestate in Marocco

Per ricevere assistenza legale da AssoUtenti leggere questo articolo “Ricatto Facebook e webchat: il finto profilo genera l’ultima truffa a scapito della nostra socialità”

Altro articolo utile su come funziona la truffa e consigli su cosa fare contro la truffa.